Yubikey et KeePassXC

Rapide article expliquant le “2FA” sur KeePassXC via une clé Yubikey.

Petit disclaimer: il ne s’agit pas en réalité de Two-Factor Authentication, car il n’y a pas à proprement parlé d’authentification ici, mais étant donné que cela parle à plus de monde, je me suis permis de le placer en titre :p

I) Yubikey et KeePass~

En lien avec le précédent article où nous découvrions ce qu’est une Yubikey et ses nombreux avantages, je me suis dis que la coupler avec Keepass que j’utilise encore assez régulièrement pour être amusant à faire, et donc nous voici !

A noter que ce tuto’ ne s’applique qu’à Windows, mais côté GNU/Linux ce sera la même chose, sauf en bonne vieille CLI 🙂

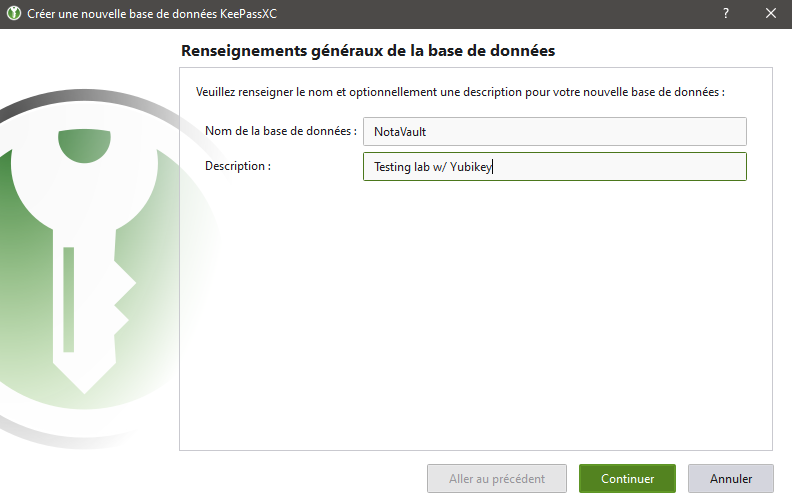

II) Création de la base de donnée KeePass

On créer donc notre base de données, de manière classique :

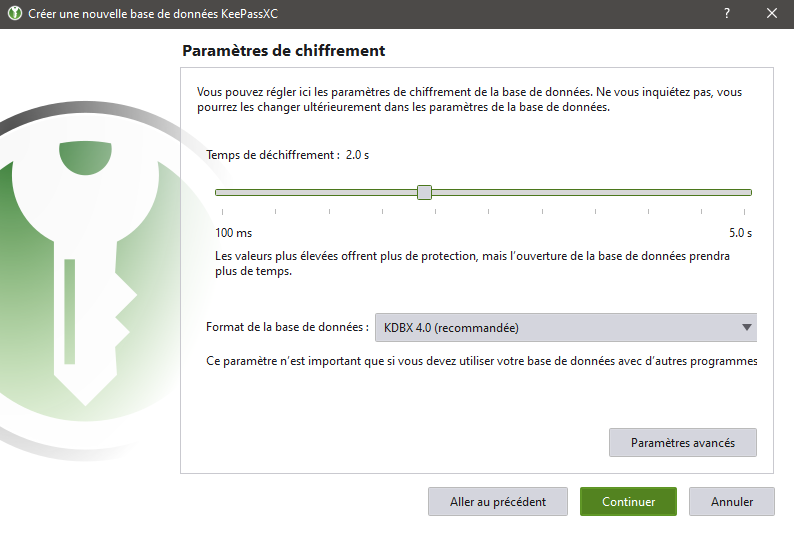

On renseigne les paramètres concernant le chiffrement de la base de données :

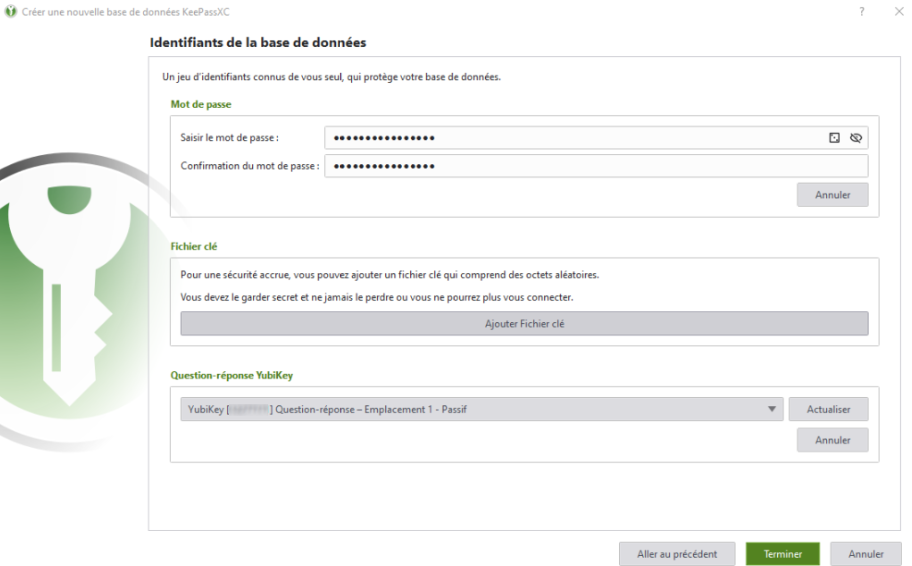

On renseigne notre passphrase, puis on clique sur Ajouter un nouvel élément de sécurité, et on scroll légèrement jusqu’à l’option dédiée à notre clé Yubikey justement :

A partir de là, il faut télécharger un utilitaire –qui fonctionne mais n’est plus maintenu de manière active– nommé Yubikey Personalization Tool. Cet outil permet plusieurs choses, de la configuration à la chaîne de clés Yubikey jusqu’à la création de challenge HMAC-SHA1, et c’est ce dernier dont nous avons besoin ici.

Pour le télécharger, rendez-vous directement sur le site de Yubico.

Une fois installé et démarré, avec votre clé enfichée dans votre PC, on peut commencer !

*Ne fermez pas la fenêtre Keepass, gardez la en fond pour le moment 😉

III) Création du challenge HMAC-SHA1

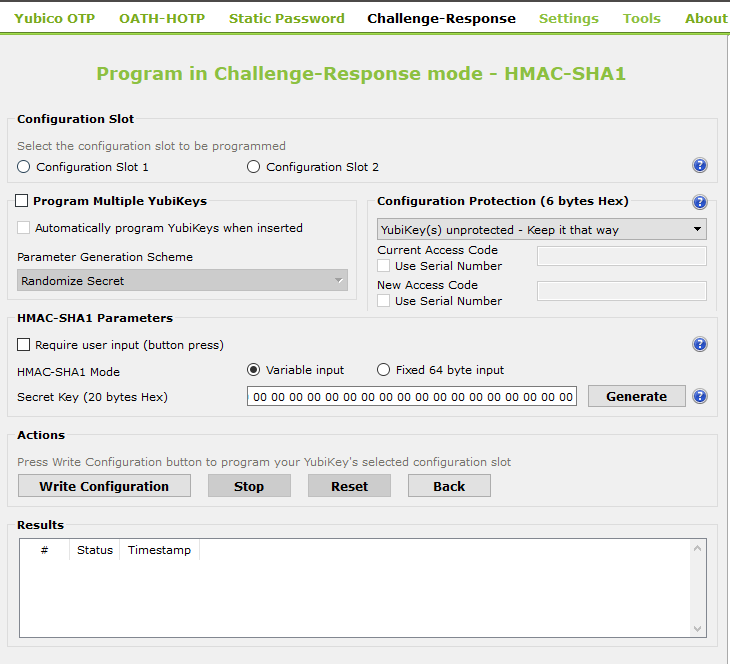

On se rend donc tout naturellement sur l’onglet Challenge-Reponse puis le fameux HMAC-SHA1 :

Ici plusieurs options s’offrent à nous :

- Configuration Slot : nous avons deux slots utilisables, ici je vais choisir le premier, mais si le vôtre est occupé, et bien prenez le second ou vice versa ;

- Require user input : on peut éventuellement cocher cette case pour que l’utilisateur ait d’abord à appuyer avec son doigt sur la Yubikey pour envoyer la réponse ;

- Secret Key : ici dépendant de l’application, soit la clé vous sera donnée et vous pouvez l’encoder dans la case à droite, soit vous pouvez en générer une et la donner à l’application. Ici, nous allons générer une clé ;

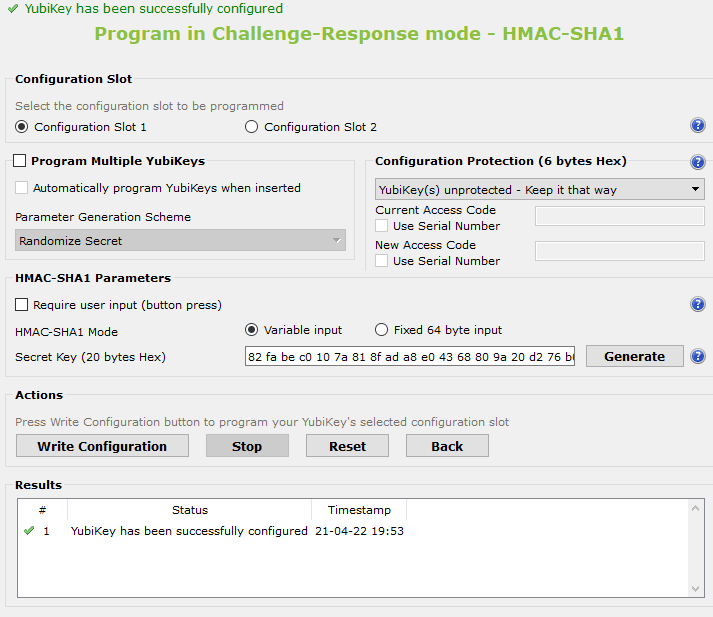

Une fois générée, stockez la bien précieusement, faute de quoi vous ne pourrez plus jamais ré-ouvrir votre DB KeePass si vous venez à ne plus avoir votre Yubikey !

On peut ensuite cliquer sur Write Configuration :

On peut reswitcher sur notre Keepass !

IV) Finalisation

Le slot de votre Yubikey fraîchement configurée devrait apparaître sur Keepass désormais :

On peut cliquer sur Terminer, et tester tout ça !

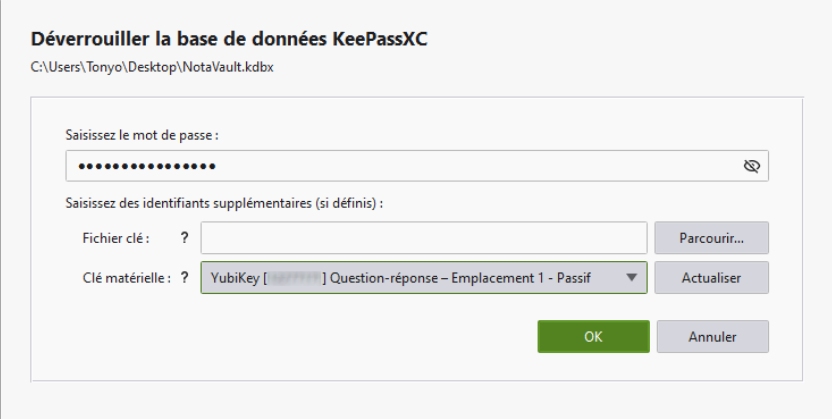

Sans Yubikey, avec juste notre mot de passe classique :

Et en la branchant, puis la choisissant dans la liste des clés matérielles disponibles :

Tout est bon ! Vous avez désormais une base de données Keepass bien plus sécurisé qu’avec une “simple” passphrase 😉

Bien entendu, et comme toujours, ce n’est peut être pas forcément la manière la plus sécurisée/ergonomique par rapport à vos besoins, il faut creuser encore plus (paramètres de la DB Keepass elle même, sécurités supplémentaires de la Yubikey…). Comme dit durant l’article faites bien un backup de la clé HMAC histoire de pouvoir la ré-importer sur une autre clé si la vôtre venait à être perdue/volée/autre.

J’espère donc que cet article vous aura plu ! Je n’ai pas trouvé énormément de tutoriels à ce sujet en français, donc j’apporte ma maigre contribution ici.

Au passage, d’autres articles arriveront encore par rapport à Yubikey, mais cette-fois nous l’utiliserons sur du GNU/Linux 🙂

Bonne journée/soirée à vous !

Erratum: Le logiciel Yubikey Personalization Manager n’est plus maintenu, mais le Yubikey Manager est tout à fait fonctionnel. En réalité, au moment d’écrire ces lignes, je n’avais pas vu l’option dans le Manager concernant les challenges HMAC, et je m’étais donc rabattu sur l’ancien software. M’enfin, au moins vous avez connaissance des deux désormais !

2 comments