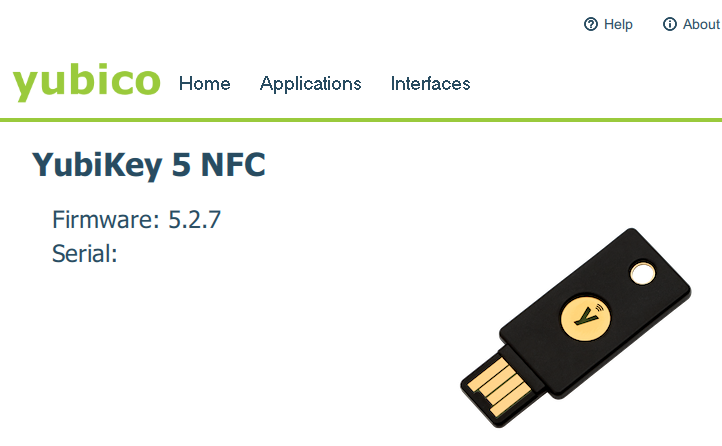

Reset d’une Yubikey 5 NFC & introduction

Découverte de Yubikey et reset d’une clé sous Windows 10.

Ayant enfin reçu ma petite clé Yubikey commandée il y a plusieurs semaines, je me suis directement empressé de faire un article pour vous la présenter ainsi que ses différentes applications possibles !

Mais avant tout, et comme toujours, une première introduction sur le pourquoi du comment, puis un reset de cette dernière car on est toujours un peu parano~.

I) La Yubikey, c’est quoi ?

Faisons un bon vieux copié/collé de ce cher Wikipédia :

La YubiKey est un dispositif d’authentification électronique fabriqué par Yubico qui supporte les mots de passe à usage unique, le chiffrement et l’authentification par clé publique et le protocole Universal Second Factor (U2F) développé par l’alliance FIDO (FIDO U2F). Il permet aux utilisateurs de s’authentifier de façon sécurisée à leurs comptes en émettant un mot de passe à usage unique ou en utilisant une paire de clé privée/publique générée par le dispositif. Yubikey permet également de stocker les mots de passe statiques des sites ne supportant pas les mots de passe à usage unique

https://fr.wikipedia.org/wiki/YubiKey

C’est donc une clé développé par l’entreprise Yubico, et qui permet en vrac de :

- Stocker des mots de passe statiques, classique ;

- Stocker des clés PGP ;

- Stocker des paire de clés privées/publiques (RSA, ECDSA…) ;

- Stocker des clés HMAC ;

- Utiliser l’authentification TOTP ;

- L’utiliser avec des appareils NFC (selon les modèles de clés) ;

- …

Loin d’en être un expert (je débute tout juste mes aventures ici !), je pense ne pas me tromper en disant que c’est presque un must-have en terme de sécurité. Bien-entendu, il n’existe pas que Yubico, il existe pléthore d’autres fabricants.

Cette clé va donc nous permettre surtout de réaliser de la Two-Factor Authentication, avec comme cas pratiques :

- Authentification TOTP sur un Nextcloud ;

- Second mot de passe stocké au format HMAC pour une BDD Keepass ;

- Chiffrement au démarrage via Luks sur GNU/Linux ;

- Génération d’une paire de clés RSA sur la Yubikey directement, pour divers accès SSH ;

Bref, les possibilités sont plus que nombreuses ! A noter que la Yubikey fonctionne sur base de slots, un protocole par slot, mais avec une quantité quasi-illimitée d’entrées possibles.

Passons donc à sa remise à zéro qui est des plus simples.

II) Remise à zéro de la clé

On démarre le Yubikey Manager, et on connecte notre clé :

En allant dans Applications et PIV, on peut reset tout ce qui est PINs :

Puis, toujours dans Applications, on peut supprimer les différents slots si ceux-ci étaient utilisés. Et c’est tout !

Votre clé est désormais configurable et utilisable 😉

Comme d’habitude, j’espère que ce petit article vous aura plu, il sort un peu du lot même si ce dernier ne constitue qu’une simple introduction. Un second article arrivera très vite, avec une véritable mise en application de la clé.

Sur ce, bonne journée/soirée à vous ! Et navré si j’ai écorché certains termes, je ne suis pas encore expert dans tout ce qui est 2FA et ses nombreux protocoles, surtout quand l’on voit que certains ne sont pas à proprement parlé du 2FA… m’enfin bref, je travaille à m’instruire dessus !

3 comments